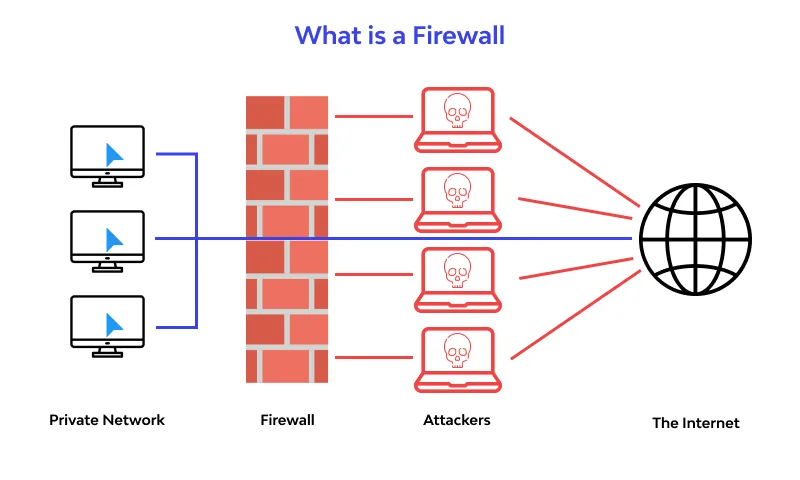

ในยุคที่การทำงานเปลี่ยนไปสู่ระบบคลาวด์ การทำงานทางไกล (Remote Work) และการใช้แอปพลิเคชันที่เข้ารหัส (Encrypted Traffic) ภัยคุกคามทางไซเบอร์ก็พัฒนาตามอย่างก้าวกระโดด องค์กรต่าง ๆ ไม่สามารถพึ่งพา Traditional Firewall ที่เน้นการกรองข้อมูลพื้นฐานได้อีกต่อไป การโจมตีแบบ Zero-day และ Ransomware กลายเป็นความเสี่ยงทางธุรกิจที่ประเมินค่าไม่ได้

การตัดสินใจ เลือก Firewall จึงไม่ใช่แค่การซื้ออุปกรณ์ แต่คือการวางรากฐานความมั่นคงปลอดภัยให้กับสินทรัพย์ดิจิทัลทั้งหมดขององค์กร การลงทุนใน Next-Generation Firewall (NGFW) ที่ถูกต้องและเหมาะสมกับขนาดของธุรกิจ จึงเป็นกุญแจสำคัญสู่ความปลอดภัยที่ยั่งยืนและคุ้มค่าในระยะยาว

คู่มือฉบับสมบูรณ์ นี้ถูกออกแบบมาเพื่อเป็นแผนที่เชิงกลยุทธ์สำหรับผู้บริหารและทีม IT ในการประเมินความต้องการ, ทำความเข้าใจเกณฑ์ทางเทคนิคที่ซับซ้อน (เช่น NGFW Throughput และ Connection Per Second), และพิจารณาปัจจัยด้านต้นทุนรวม (TCO) เพื่อให้คุณสามารถ เลือก NGFW ที่ไม่เพียงแต่ปกป้องเครือข่ายได้ในวันนี้ แต่ยังรองรับการเติบโตและความเสี่ยงของธุรกิจในอนาคตได้อย่างแท้จริง

1. การวิเคราะห์กลยุทธ์ทางธุรกิจและความเสี่ยง (Strategic Alignment)

การ เลือก Firewall ต้องสอดคล้องกับทิศทางธุรกิจและนโยบายความปลอดภัยโดยรวมขององค์กร

1.1 การประเมินสภาพแวดล้อมเครือข่ายปัจจุบัน (Network Context)

| มิติการประเมิน | รายละเอียดที่ต้องพิจารณา |

| โครงสร้างเครือข่าย | เป็นแบบ On-Premise, Hybrid Cloud, หรือ Multi-Cloud? Firewall ต้องรองรับการปกป้อง Workload บนทุกแพลตฟอร์ม (เช่น ต้องมี Virtual Firewall หรือ Cloud NGFW) |

| จุดเชื่อมต่อหลัก (Entry Points) | มีสาขาย่อยกี่แห่ง? มีการใช้ VPN, VDI (Virtual Desktop Infrastructure) หรือไม่? NGFW ต้องมีฟังก์ชัน SD-WAN ในตัวเพื่อลดความซับซ้อนของการจัดการสาขา |

| จำนวนผู้ใช้และอุปกรณ์ | นอกจากพนักงานประจำแล้ว ต้องนับรวมผู้รับเหมา, อุปกรณ์ IoT, และ BYOD (Bring Your Own Device) ทั้งหมด เพื่อคำนวณจำนวน IP-to-User Mapping ที่ Firewall ต้องจัดการ |

1.2 การกำหนดระดับความปลอดภัยที่ต้องการ (Security Posture)

- การปฏิบัติตามกฎระเบียบ (Compliance) หากองค์กรต้องปฏิบัติตามมาตรฐานสากล (ISO 27001) หรือกฎหมายท้องถิ่น (PDPA) NGFW ต้องมีฟีเจอร์การเก็บ Log ที่ละเอียดและมีเครื่องมือช่วยในการจัดทำรายงานการตรวจสอบ (Audit Reports)

- กลยุทธ์ Zero Trust Firewall ในยุคปัจจุบันควรทำหน้าที่เป็น Enforcement Point ของนโยบาย Zero Trust โดยสามารถตรวจสอบได้ทั้งผู้ใช้ (User Identity), แอปพลิเคชัน, และอุปกรณ์ (Device Posture) ก่อนอนุญาตให้เข้าถึงทรัพยากร

2. เกณฑ์เชิงเทคนิคและการเลือกขนาด (NGFW Sizing & Technical Specifications)

การเลือกขนาด Firewall ต้องพิจารณาประสิทธิภาพสูงสุดเมื่อเปิดใช้งานทุกฟีเจอร์ความปลอดภัย เพราะนี่คือประสิทธิภาพที่องค์กรจะได้ใช้งานจริง

2.1 ประสิทธิภาพการประมวลผล (Processing Performance)

| สเปกหลักที่ต้องดู | คำอธิบายและเหตุผลที่สำคัญ |

| NGFW Throughput (IPS/Threat Prevention) | ตัวเลขสำคัญที่สุด! คือความเร็วเมื่อเปิดฟีเจอร์ความปลอดภัยทั้งหมด (IPS, Anti-Malware, Application Control) ควรเลือกให้สูงกว่าแบนด์วิธอินเทอร์เน็ต 2-3 เท่า เพื่อรองรับการใช้งานสูงสุด (Peak Usage) และการเพิ่มขึ้นของทราฟฟิกในอนาคต |

| SSL/TLS Inspection Throughput | ความสามารถในการถอดรหัส (Decrypt) และตรวจสอบทราฟฟิกที่เข้ารหัสแล้วเข้ารหัสใหม่ (Re-Encrypt) สำคัญมากเนื่องจากทราฟฟิกส่วนใหญ่เป็น HTTPS ถ้าค่านี้ต่ำ จะเป็น คอขวด (Bottleneck) ที่ทำให้เครือข่ายช้าลงทันที |

| New Sessions Per Second (CPS) | จำนวนการเชื่อมต่อใหม่ที่ Firewall สามารถสร้างได้ใน 1 วินาที สำคัญสำหรับองค์กรที่มีการเข้าถึงเว็บไซต์/แอปพลิเคชันจำนวนมากพร้อมกัน |

| Maximum Concurrent Sessions | จำนวนการเชื่อมต่อรวมทั้งหมดที่ Firewall สามารถรองรับได้ หากมีการใช้งานแอปพลิเคชันที่มีการเชื่อมต่อต่อเนื่องสูง (เช่น Video Conference, Database) ค่านี้ต้องเพียงพอ |

2.2 คุณสมบัติความปลอดภัยเชิงลึก (Advanced Security Capabilities)

- Sandbox Technology ต้องมีการรวมฟีเจอร์ Sandboxing เพื่อแยกและตรวจสอบไฟล์ที่ต้องสงสัยในสภาพแวดล้อมจำลอง เพื่อป้องกัน Zero-day Malware และ Ransomware ที่ยังไม่เคยถูกตรวจพบมาก่อน

- WAF (Web Application Firewall) หากองค์กรมี Web Application หรือ Server ที่เปิดให้เข้าถึงจากภายนอก NGFW ควรมี WAF ในตัวเพื่อป้องกันการโจมตีเฉพาะทาง เช่น SQL Injection, Cross-Site Scripting (XSS)

- DLP (Data Loss Prevention) ความสามารถในการตรวจสอบและบล็อกการส่งข้อมูลสำคัญ (Sensitive Data) ออกจากเครือข่ายตามนโยบายที่กำหนด

3. ปัจจัยด้านการบริหารจัดการและความคุ้มค่า (Management & Value)

การบริหารจัดการและค่าใช้จ่ายในระยะยาวเป็นตัวชี้วัดความคุ้มค่าที่แท้จริง

3.1 ความง่ายในการบริหารจัดการ (Management Simplicity)

- Centralized Management NGFW ควรมีแพลตฟอร์มการจัดการแบบรวมศูนย์ (Single Pane of Glass) ที่สามารถควบคุมอุปกรณ์ได้ทุกสาขา รวมถึง Cloud Firewall

- Automation รองรับการทำ Automation สำหรับงานซ้ำ ๆ เช่น การอัปเดต Rule, การแจ้งเตือน, และการตอบสนองต่อเหตุการณ์ (Security Orchestration, Automation, and Response – SOAR) เพื่อลดภาระของทีม IT

- Reporting & Logging ความสามารถในการสร้างรายงานที่เข้าใจง่ายและละเอียดอ่อนตามข้อกำหนดด้าน Compliance รวมถึงการส่ง Log ไปยังระบบ SIEM/Log Server อื่น ๆ

3.2 ความพร้อมใช้งานและความเสถียร (High Availability & Redundancy)

- High Availability (HA) ต้องรองรับการทำ HA (Active-Active หรือ Active-Passive) เพื่อให้อุปกรณ์สำรองสามารถทำงานแทนได้ทันทีเมื่ออุปกรณ์หลักล้มเหลว (Failover) โดยไม่มี Downtime

- Resiliency พิจารณาความสามารถในการทำงานร่วมกับ ISP (Internet Service Provider) หลายราย (Multi-WAN) เพื่อให้เครือข่ายยังคงออนไลน์ได้แม้ ISP หลักจะล่ม

3.3 การคำนวณอายุการใช้งานและ TCO (Total Cost of Ownership)

- Life Cycle โดยทั่วไป Firewall ควรมีอายุการใช้งานทางเทคนิคและด้านความปลอดภัยไม่เกิน 5 ปี ควรวางแผนการเปลี่ยนอุปกรณ์ (Refresh Cycle) ล่วงหน้า

- ค่า License และ Bundle สอบถามรายละเอียดว่า License เป็นแบบ All-inclusive (เหมาจ่ายทุกฟีเจอร์) หรือต้องซื้อแยกทีละโมดูล และค่า License จะเพิ่มขึ้นเท่าไหร่เมื่อจำนวนผู้ใช้หรือแบนด์วิธเพิ่มขึ้น

สรุป การ เลือก NGFW เป็นการตัดสินใจเชิงกลยุทธ์ที่สำคัญ การเลือกสเปกที่ถูกต้องตามค่า NGFW Throughput และการยืนยันว่ามีฟีเจอร์ขั้นสูง เช่น SSL/TLS Inspection และ Sandboxing จะช่วยให้องค์กรของคุณได้รับการปกป้องที่สมบูรณ์แบบและยั่งยืน