ในยุคดิจิทัลที่ข้อมูลคือหัวใจสำคัญของธุรกิจ ภัยคุกคามทางไซเบอร์อย่าง “Ransomware” หรือ “แรนซัมแวร์” ได้กลายเป็นหนึ่งในฝันร้ายที่อันตรายที่สุดสำหรับทุกองค์กร ไม่ว่าเล็กหรือใหญ่ การโจมตีเพียงครั้งเดียวสามารถทำให้ธุรกิจหยุดชะงัก ข้อมูลสำคัญสูญหาย และสร้างความเสียหายทางการเงินอย่างมหาศาล

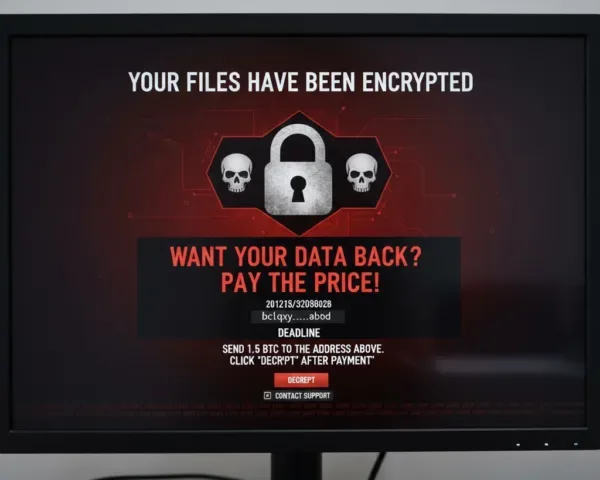

Ransomware คือมัลแวร์ (Malware) ประเภทหนึ่งที่ออกแบบมาเพื่อ “เรียกค่าไถ่” โดยมันจะเข้าไปล็อกไฟล์ข้อมูลสำคัญของคุณด้วยการเข้ารหัสลับ (Encryption) ทำให้คุณไม่สามารถเข้าถึงไฟล์เหล่านั้นได้อีกต่อไป หนทางเดียวที่จะได้ไฟล์คืน (ตามที่แฮกเกอร์อ้าง) คือการจ่ายเงินค่าไถ่ ซึ่งมักจะเป็นสกุลเงินดิจิทัลอย่าง Bitcoin เพื่อไม่ให้ตามรอยได้

แต่การจ่ายเงินก็ไม่ใช่การการันตีว่าจะได้ข้อมูลคืน และยังเป็นการสนับสนุนให้อาชญากรเหล่านี้ก่อเหตุต่อไป แล้วออฟฟิศของคุณจะป้องกันตัวเองจากภัยคุกคามนี้ได้อย่างไร?

บทความนี้คือคู่มือฉบับสมบูรณ์ที่จะสรุป 7 วิธีป้องกัน Ransomware ที่จำเป็นและได้ผลจริงสำหรับสภาพแวดล้อมในออฟฟิศโดยเฉพาะ

1. สร้าง “ความเข้าใจ” อบรมพนักงานให้ตระหนักรู้ (Employee Awareness Training)

จุดอ่อนที่ใหญ่ที่สุดในระบบความปลอดภัยของทุกองค์กร ไม่ใช่ซอฟต์แวร์ แต่คือ “คน” แฮกเกอร์รู้ดีว่าการหลอกคนนั้นง่ายกว่าการเจาะระบบ

พนักงานของคุณคือด่านหน้าในการป้องกัน Ransomware ส่วนใหญ่เริ่มต้นมาจากการโจมตีแบบ Phishing Email (อีเมลหลอกลวง) ที่ส่งไฟล์แนบอันตราย หรือลิงก์ปลอมที่นำไปสู่หน้าเว็บสำหรับขโมยรหัสผ่าน

สิ่งที่ต้องทำ

- จัดอบรมเป็นประจำ ไม่ใช่แค่ปีละครั้ง แต่ควรมีการอัปเดตและเตือนความจำอย่างสม่ำเสมอ

- สอนให้รู้จัก Phishing เน้นย้ำให้พนักงานสังเกตความผิดปกติของอีเมล เช่น ชื่อผู้ส่งแปลกๆ, ลิงก์ที่ไม่ตรงกับข้อความ, การใช้ภาษาที่เร่งด่วนหรือข่มขู่ (“บัญชีของคุณจะถูกปิด โปรดคลิกทันที”)

- ห้ามเปิดไฟล์แนบที่ไม่รู้จัก โดยเฉพาะไฟล์ .zip, .exe หรือแม้แต่ไฟล์ Office (Word, Excel) ที่ขอให้ “Enable Macros”

- จำลองการโจมตี (Phishing Simulation) ทดสอบส่งอีเมล Phishing ปลอมๆ เพื่อดูว่าใครคลิก และให้ความรู้เพิ่มเติมกับคนที่ยังไม่เข้าใจ

2. กฎเหล็ก 3-2-1 สำรองข้อมูลอย่างสม่ำเสมอ (Regular Backups)

หาก Ransomware คือการจับข้อมูลเป็นตัวประกัน การมีข้อมูลสำรองก็เหมือนการมี “กุญแจสำรอง” ที่คุณเก็บไว้เอง นี่คือวิธีรับมือที่ดีที่สุดหากถูกโจมตีไปแล้ว

การสำรองข้อมูลคือการการันตีว่า ต่อให้ไฟล์ต้นฉบับถูกเข้ารหัส คุณก็ยังมีไฟล์อีกชุดที่ปลอดภัยและพร้อมใช้งาน ทำให้คุณไม่จำเป็นต้องเจรจาหรือจ่ายค่าไถ่เลย

สิ่งที่ต้องทำ

- ใช้กฎ 3-2-1

- 3 Copies มีข้อมูลสำรองอย่างน้อย 3 ชุด (รวมต้นฉบับ)

- 2 Different Media เก็บไว้ในสื่อที่แตกต่างกัน 2 ประเภท (เช่น ในคอมพิวเตอร์ 1 ชุด และใน External Hard drive อีก 1 ชุด)

- 1 Off-site เก็บ 1 ชุดไว้นอกสถานที่ (เช่น Cloud Storage อย่าง Google Drive, OneDrive หรือบริการ Backup โดยเฉพาะ)

- ทำ Backups แบบ Offline Ransomware บางตัวฉลาดพอที่จะค้นหาและเข้ารหัสไฟล์ Backup ที่เชื่อมต่อกับเครือข่ายอยู่ ดังนั้นควรมี Backup ที่ตัดการเชื่อมต่อ (Offline) หลังสำรองข้อมูลเสร็จ

- ทดสอบการกู้คืน (Test Restores) การ Backup จะไร้ความหมายหากไฟล์ที่ได้มาใช้การไม่ได้ ควทดสอบการกู้คืนข้อมูลเป็นประจำเพื่อให้แน่ใจว่ากระบวนการทำงานได้จริง

3. ปิดประตูต้อนรับแฮกเกอร์ อัปเดตซอฟต์แวร์และระบบปฏิบัติการ (Patch Management)

ลองนึกภาพว่าซอฟต์แวร์ของคุณคือบ้าน Ransomware คือโจร การไม่อัปเดตซอฟต์แวร์ก็เหมือนกับการลืมล็อกหน้าต่างหรือประตูทิ้งไว้

แฮกเกอร์มักใช้ “ช่องโหว่” (Vulnerabilities) ที่ถูกค้นพบในซอฟต์แวร์เก่าๆ เป็นช่องทางในการเจาะเข้ามาติดตั้งมัลแวร์ ผู้พัฒนาซอฟต์แวร์จะออก “แพตช์” (Patches) หรือ “อัปเดต” (Updates) มาเพื่ออุดช่องโหว่เหล่านี้

สิ่งที่ต้องทำ

- เปิด Auto-Update ตั้งค่าให้ระบบปฏิบัติการ (Windows, macOS) และเบราว์เซอร์ (Chrome, Firefox) อัปเดตอัตโนมัติ

- อัปเดตซอฟต์แวร์อื่นๆ อย่าลืมโปรแกรมที่ใช้ทำงาน เช่น Microsoft Office, Adobe Reader, Java และโปรแกรมเฉพาะทางอื่นๆ

- เลิกใช้ซอฟต์แวร์ที่หมดอายุ (End-of-Life) เช่น Windows 7 หรือ Windows Server 2008 ที่ไม่ได้รับการอัปเดตความปลอดภัยอีกต่อไป ถือว่าอันตรายอย่างยิ่ง

4.ใช้โปรแกรมป้องกันไวรัสและ Anti-Malware

การมีโปรแกรมป้องกันไวรัส (Antivirus) ที่ดีและอัปเดตอยู่เสมอ เปรียบเหมือนการมียามเฝ้าประตูที่คอยสแกนทุกคนที่พยายามเข้าบ้านของคุณ

Antivirus ในปัจจุบันไม่ใช่แค่ป้องกันไวรัส แต่เป็น “Endpoint Protection” ที่ซับซ้อน สามารถตรวจจับพฤติกรรมที่น่าสงสัย เช่น การพยายามแก้ไขไฟล์จำนวนมากอย่างรวดเร็ว (ซึ่งเป็นพฤติกรรมของ Ransomware) และหยุดยั้งมันได้ก่อนที่จะเกิดความเสียหาย

สิ่งที่ต้องทำ

- ใช้เวอร์ชันสำหรับธุรกิจ (Business-Grade) ไม่ควรใช้เวอร์ชันฟรีในออฟฟิศ เพราะเวอร์ชันสำหรับธุรกิจจะมีการป้องกันที่ครอบคลุมกว่าและมีการจัดการจากส่วนกลางได้

- อัปเดตฐานข้อมูลไวรัส (Definitions) เสมอ ตั้งค่าให้อัปเดตอัตโนมัติ

- เปิดใช้งาน Real-Time Scanning ให้โปรแกรมทำงานและตรวจสอบไฟล์ตลอดเวลา

5. ใช้ Firewall และจำกัดสิทธิ์การเข้าถึง (Least Privilege)

หาก Ransomware หลุดเข้ามาในคอมพิวเตอร์เครื่องหนึ่งในออฟฟิศได้ มันจะพยายามแพร่กระจายไปยังคอมพิวเตอร์เครื่องอื่นๆ และเซิร์ฟเวอร์ ผ่านทางเครือข่าย (Network)

สิ่งที่ต้องทำ

- เปิดใช้งาน Firewall ทั้ง Firewall ของ Windows/macOS ในแต่ละเครื่อง และ Firewall หลักของเครือข่ายออฟฟิศ (Network Firewall) เพื่อปิดกั้นการเชื่อมต่อที่ไม่จำเป็น

- ใช้หลักการ “สิทธิ์น้อยที่สุด” (Principle of Least Privilege) นี่คือหัวใจสำคัญ พนักงานแต่ละคนควรมีสิทธิ์เข้าถึงข้อมูลและระบบ “เท่าที่จำเป็น” ต่องานของตนเท่านั้น

- ตัวอย่าง ฝ่ายบัญชีไม่จำเป็นต้องเข้าถึงโฟลเดอร์ของฝ่ายบุคคล ฝ่ายการตลาดไม่จำเป็นต้องเข้าถึงเซิร์ฟเวอร์ฐานข้อมูลลูกค้า

- ประโยชน์ หากบัญชีของพนักงานฝ่ายการตลาดถูกแฮก แฮกเกอร์ก็จะไม่สามารถเข้ารหัสไฟล์ของฝ่ายบัญชีหรือฝ่ายบุคคลได้

6. ปิด Remote Desktop Protocol (RDP) ที่ไม่จำเป็น

Remote Desktop Protocol (RDP) คือฟีเจอร์ของ Windows ที่ช่วยให้สามารถรีโมตเข้าไปควบคุมคอมพิวเตอร์อีกเครื่องได้ ซึ่งมีประโยชน์มากสำหรับการให้ฝ่าย IT เข้าไปแก้ไขปัญหา แต่ RDP ก็เป็นเป้าหมายอันดับต้นๆ ที่แฮกเกอร์ใช้เจาะเข้าระบบ

แฮกเกอร์จะใช้วิธี “สุ่มรหัสผ่าน” (Brute Force) จนกว่าจะเดาถูกและยึดเครื่องได้

สิ่งที่ต้องทำ

- ปิด RDP หากไม่ใช้ ถ้าออฟฟิศของคุณไม่ได้ใช้งาน RDP ให้ปิดฟีเจอร์นี้ทันที

- หากจำเป็นต้องใช้ ต้องทำให้ปลอดภัยสูงสุด ดังนี้

- ใช้รหัสผ่านที่คาดเดาได้ยาก (Strong Passwords)

- จำกัด IP ที่สามารถเชื่อมต่อได้

- สำคัญที่สุด ใช้การเชื่อมต่อผ่าน VPN (Virtual Private Network) ก่อนเสมอ และเปิดใช้งาน MFA (ดูข้อ 7)

7. ใช้การยืนยันตัวตนแบบหลายปัจจัย (Multi-Factor Authentication – MFA)

MFA หรือ 2FA (Two-Factor Authentication) คือการเพิ่มชั้นความปลอดภัยนอกเหนือจากรหัสผ่าน เปรียบเหมือนการมีกุญแจ 2 ชั้น (รหัสผ่าน + สิ่งที่คุณมี)

โดยทั่วไปคือ หลังจากใส่รหัสผ่าน (สิ่งที่คุณรู้) ระบบจะขอให้คุณยืนยันตัวตนอีกครั้งผ่านโทรศัพท์มือถือ (สิ่งที่คุณมี) เช่น การกรอกรหัส OTP จากแอปฯ หรือ SMS

สิ่งที่ต้องทำ

- เปิดใช้งาน MFA กับทุกบริการที่สำคัญ

- อีเมล (Email)

- Cloud Storage (Google Workspace, Microsoft 365)

- VPN

- ระบบบัญชี หรือโปรแกรมสำคัญของบริษัท

- ทำไมจึงสำคัญ ต่อให้แฮกเกอร์ขโมยรหัสผ่านของคุณไปได้ (จากการ Phishing) พวกเขาก็ยังล็อกอินไม่ได้ เพราะไม่มีโทรศัพท์มือถือของคุณเพื่อยืนยันตัวตนชั้นที่สอง

บทสรุป

การป้องกัน Ransomware ไม่ใช่การตั้งค่าครั้งเดียวแล้วจบ แต่เป็นกระบวนการที่ต้องทำอย่างต่อเนื่องและต้องอาศัยความร่วมมือจากทุกคนในองค์กร

การเริ่มต้นด้วย 7 ขั้นตอนนี้ (โดยเฉพาะการอบรมพนักงาน, การสำรองข้อมูล และการใช้ MFA) จะช่วยลดความเสี่ยงที่ออฟฟิศของคุณจะตกเป็นเหยื่อได้อย่างมหาศาล จงจำไว้ว่า “การป้องกัน” มีค่าใช้จ่ายน้อยกว่า “การแก้ไข” เสมอ อย่ารอให้สายเกินไป เริ่มวางแผนป้องกันออฟฟิศของคุณตั้งแต่วันนี้